In diesem Beitrag möchte ich euch zeigen, wie du deinen Raspberry Pi 3 startklar machst.

Diese Anleitung sollte auch ohne weitere Probleme auf einem Raspberry Pi 4 funktionieren.

Da ich aber nur einen 3er habe, ist diese Anleitung auch für diesen ausgelegt.

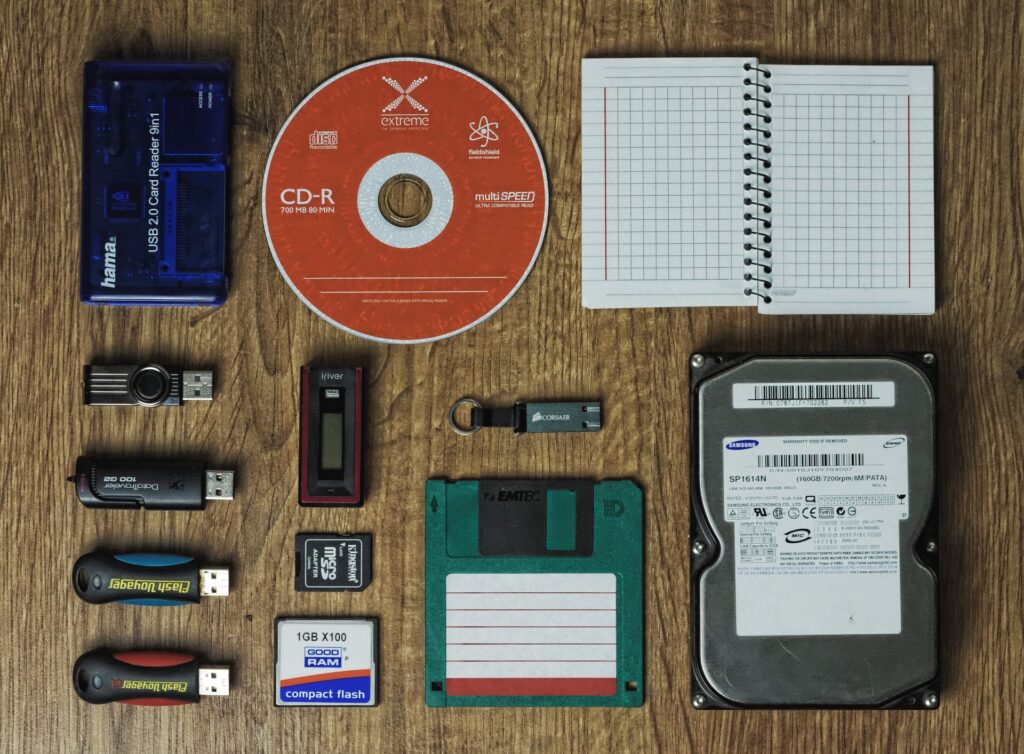

Du benötigst:

- Raspberry Pi

- MicroSD Speicherkarten min. 16GB Speicherplatz

- einen MicroSD Speicherkartenleser

Zu den MicroSD karten sind oft MicroSD zu SD Speicherkarten Konverter dabei. Ich nutze einen microSD zu USB konvertiert, weil mein Thinkpad keinen SD Kartenleser hat.

Speicherkarte vorbereiten für RaspberryPi Start

Download Tool “Imager” zum schreiben des Betriebsystems auf die MicroSD Karte

Als Erstes besuchen wir die offizielle Seite vom RaspberryPiOS, dem Betriebsystem für den Pi.

Raspberry Pi OS

Dort laden wir das Tool für Linux Windows oder MacOS herunter.

Wenn du ein Debian basiertes System hast, kannst du das Tool auch mit dem Command über die Konsole installieren:

sudo apt install rpi-imager

Nach dem Download starten wir das Tool “Imager”

Dort wählt ihr auf der ersten Schaltfläche Eure .img.xz Datei die ihr über die Website downloaden könnt.

Dort wählt ihr “Raspberry Pi OS Lite” als .img.xz Datei und downloadet diese.

Dort wählt ihr “Raspberry Pi OS Lite” als .img.xz Datei und downloadet diese.

Diese muss dann bei Betriebsystem im Startmenü des “Imagers” gekaden werden.

Auf der Zweiten Schaltfläche wählt ihr euer Gerät (MicroSD Karte ) In meinem Screenshot steht da “Huawei SD STO…”

Wenn ihr beides ausgewählt habt, könnt ihr mit einem Klick auf schreiben den Schreibvorgang auf die Speicherkarte beginnen.

Wenn der Schreibvorgang beendet ist, ist die Micro SD Karte fertig für den ersten boot eures Raspberry Pi OS. Dieses basiert übrigens auf Debian und hat daher im Umgang viele Parallelen.

Wenn du deinen Raspberry Pi von Anfang an per LAN in dein Netzwerk integrierst, dann weißt dein Router in den meisten Fällen einfach eine interne IPv4 Adresse zu. Über diese kannst du dich dann via SSH mit dem Raspberry Pi verbinden. Im nächsten Schritt wird auch noch erklärt wie du SSH aktivierst.

Noch einen Schritt weiter findest du eine Möglichkeit detr WLAN Konfiguration.

RaspberyPi ssh nach Installation aktivieren

Wenn du deinen RaspberryPi mit dem RaspberryOS bespielt hast musst du noch eine Kleinigkeit tun, damit dein Pi für die Konfiguration auch über das Netzwerk erreichbar ist.

Zum einen brauchst du eine Netzwerkverbindung über LAN oder WLAN.

Bei LAN steckst du einfach das Kabel an und der Pi bezieht sich dann über euren Router eine private IPv4 Adresse

RaspberryPi OS: WLAN Konfiguration

Bei WLAN muss noch eine Datei mit WLAN Daten auf dem Geräte Speicher abgelegt werden.

Diese Datei:

/etc/wpa_supplicant/wpa_supplicant.conf

muss wie folgt erweitert werden:

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=DE

network={

ssid=”Mein_WLAN_Name”

psk=”WLAN-PASSWORT”

}

Mein_WLAN_Name und WLAN-PASSWORT müssen natürlich ausgetauscht werden.

Wie bekomme ich die IP vom RaspberryPi raus?

Um sich via SSH mit dem neuinstallierten Raspberry zu verbinden benötigt man die private IPv4 Adresse.

Wenn du eine FritzBox hast, dann logge dich dort ein. Und klicke auf Heimnetz -> Netzwerk suche dort nach dem Gerät “raspberrypi” und klicke auf den Stift rechts um mehr Informationen zum Pi zu sehen unter anderem Die MAC Adresse und die IPv4 Adresse.

Backup erstellen

Backup erstellen Dort wählt ihr “Raspberry Pi OS Lite” als .img.xz Datei und downloadet diese.

Dort wählt ihr “Raspberry Pi OS Lite” als .img.xz Datei und downloadet diese.